Hamza Idris, editor del Daily Trust, estaba en la sede central de periódico en la capital de Nigeria el 6 de enero cuando un grupo de militares llegó a buscarlo.

Soldados con AK47 caminaron entre los escritorios de la sala de redacción repitiendo su nombre, le dijo el periodista al Comité de Protección para los Periodistas (CPJ, en inglés). Fue la segunda redada en el periódico ese día. La primera se produjo en su oficina en la ciudad nororiental de Maiduguri, donde Idris había trabajado durante años.

Por fortuna, los soldados desconocían cómo era físicamente Idris y sus colegas no lo delataron, dijo. Incapaces de dar con su objetivo, ordenaron a todos evacuar y confiscaron 24 computadoras del periódico. Idris simplemente salió con todos los demás.

Sin embargo, en Maiduguri, los militares arrestaron a Uthman Abubakar, el editor regional del noreste del Daily Trust, y requisaron sus dos teléfonos y su computadora, informó el CPJ entonces. Lo retuvieron durante dos días, lo interrogaron sobre sus fuentes para un artículo escrito a dos manos con Idris sobre una operación militar en la región y luego lo liberaron sin cargos.

«Llevaron los dispositivos a su sala de informática forense», dijo Abubakar al CPJ. «Hicieron una inspección forense», detalló.

Esas redadas en Daily Trust son un ejemplo de una tendencia mundial de aplicación de la ley que confisca los teléfonos móviles y las computadoras de los periodistas, algunas de sus herramientas más importantes. El CPJ ha documentado incautaciones de dispositivos en todo el mundo, desde Estados Unidos hasta Eslovaquia e Iraq.

En Benín, la policía copió datos de la computadora incautada de Casimir Kpedjo, editor del periódico Nouvelle Economie, informó el CPJ en abril. Y en Tanzania, durante la detención de dos empleados del CPJ en noviembre de 2018, oficiales de inteligencia tomaron sus dispositivos y se jactaron de la tecnología israelí que tenían para extraer su información.

La tecnología forense diseñada para extraer información de teléfonos y computadoras y otros dispositivos se comercializa y vende a las agencias policiales de todo el mundo.

El CPJ ha encontrado al menos dos empresas fabricantes de herramientas para análisis forenses digitales -Cellebrite, con sede en Israel, y AccessData con sede en Estados Unidos- que operan en Nigeria, donde la investigación del CPJ evidencia que las fuerzas de seguridad arrestan e interrogan regularmente a los periodistas.

Los más recientes presupuestos nacionales nigerianos cuentan con importantes partidas financieras para reforzar la vigilancia y las capacidades forenses digitales.

Entre 2014 y 2017, el gobierno nigeriano gastó al menos el equivalente a 350 millones de dólares en «equipos de vigilancia/seguridad», según un cálculo de 2018 realizado por Paradigm Initiative, un grupo de derechos digitales con sede en Nigeria.

«La evidencia mostró que estas compras se hicieron por razones políticas, especialmente por las autoridades del momento, con el fin de controlar a sus adversarios y opositores políticos», dijo el informe.

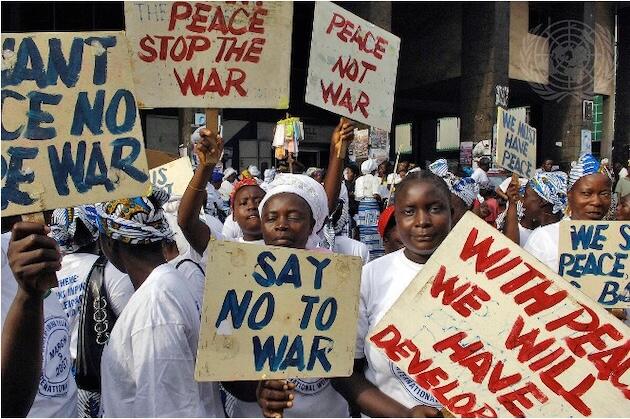

Una de las principales preocupaciones de seguridad del gobierno de Nigeria es el conflicto interno que sostiene desde hace varios años con el grupo islamista radical Boko Haram, en el noreste, y con otro grupo escindido del autodenominado Estado Islámico, en el oeste.

Horas antes de las redadas en las sedes de Daily Trust, el periódico había publicado un informe sobre un esfuerzo militar nigeriano para recuperar seis ciudades en poder de Boko Haram.

En un comunicado publicado en Facebook al día siguiente, un portavoz del Ejército nigeriano dijo que el informe había divulgado información clasificada, «socavando la seguridad nacional» y contraviniendo la Ley de Secretos Oficiales de Nigeria.

La privacidad es un derecho consagrado en la Constitución de Nigeria, y los agentes de seguridad deben obtener una orden judicial para investigar sistemas informáticos o contenidos digitales, con base en la ley local de delitos informáticos, vigente desde 2015.

Sin embargo, la Ley de Secretos Oficiales de 1962 otorga amplios poderes a las fuerzas de seguridad para realizar registros y confiscar todos los materiales considerados evidencia, así como para que se arreste a cualquier sospechoso de cometer delitos incluidos en esa norma.

El 10 de enero, cuatro días después de las redadas, los investigadores militares nigerianos convocaron a Idris y Nurudeen Abdallah, editor de investigaciones del Daily Trust, para interrogarlos sobre las fuentes de su artículo, que se negaron a revelar, dijeron al CPJ.

Entonces los oficiales exigieron la entrega de sus teléfonos móviles. «Dijeron que querían escanearlos», dijo Idris al CPJ. «Aseguraron que solo querían ver el contenido y luego tal vez los números de las personas con las que hablaba, dije que no», añadió el periodista.

Los oficiales castrenses les dijeron que un servidor con la tecnología especial de escaneo estaba instalado en la Oficina del Asesor de Seguridad Nacional, el principal asistente de seguridad del presidente, dijo Abdallah al CPJ. Los periodistas puntualizaron que tenían los teléfonos consigo y rechazaron varias demandas de acompañarles a buscarlos y traerlos hasta el lugar.

El CPJ contactó por teléfono a Sagir Musa, un portavoz militar nigeriano, el 9 de octubre y le preguntó sobre las redadas al Daily Trust. Musa dijo que no podía escuchar y pidió que se le enviara un mensaje antes de que la línea quedara en silencio. Las llamadas y mensajes posteriores quedaron sin respuesta. Llamadas similares a Onyema Nwachukwu, director de información del ejército nigeriano, tampoco recibieron respuesta.

Una persona que trabaja en la policía nigeriana dijo al CPJ que las fuerzas de seguridad usan el dispositivo universal de extracción forense (UFED, en inglés) y el kit de herramientas informática forense (FTK, en inglés) para recuperar información de los dispositivos.

El UFED es vendido por la israelí Cellebrite, establecida en Israel y propiedad de Suncorporation, con sede en Japón. Mientras, el FTK es vendido por el grupo estadounidense AccessData.

La fuente decidió hablar con el CPJ debido a la preocupación sobre el posible uso indebido de la tecnología, pero solicitó mantener su nombre en reserva por temor a represalias.

Cellebrite asegura en su página web que su producto UFED puede «extraer y decodificar cada gramo de datos dentro de los dispositivos digitales» y que su equipo está implementado «en 150 países».

Los registros de la compañía, robados por piratas informáticos y reportados por VICE News en 2017, sugieren relaciones comerciales con Rusia, Turquía y los Emiratos Árabes Unidos. La policía federal de Estados Unidos también ha invertido en la tecnología de Cellebrite, según informaciones públicas sobre adquisiciones del gobierno e informaciones periodísticas.

En Nigeria, «las autoridades confiscaron el teléfono Samsung (de un capo de la droga)» durante su arresto «y extrajeron y analizaron datos de él usando UFED», según un estudio de caso publicado en el sitio digital de Cellebrite.

Por separado, el UFED de Cellebrite se usó en Myanmar (Birmani) para «extraer documentos» de los teléfonos de dos periodistas de Reuters encarcelados, Wa Lone y Kyaw Soe Oo, informó The Washington Post en mayo de 2019.

Cellebrite alega que a sus clientes les requiere que «respeten los estándares del derecho internacional sobre los derechos humanos» o se podrá terminar el acuerdo, según el Post. Los términos y condiciones de Cellebrite establecen que los productos, los programas y los servicios deben usarse «de una manera que no viole los derechos de ningún tercero».

El CPJ contactó telefónicamente con Christopher Bacey, director de relaciones públicas de Cellebrite, a mediados de septiembre, para solicitar una aclaración sobre las ventas de la compañía en Nigeria, y si la compañía revisa los registros de derechos humanos de los países o si tiene en cuenta los derechos de los periodistas respecto a la protección de sus fuentes.

A su pedido, el CPJ envió preguntas por correo electrónico, pero no recibió respuesta antes de la publicación. Msao Koda, que trabaja en ventas de Cellebrite para Suncorporation, solicitó preguntas similares por correo electrónico en septiembre y no respondió tampoco antes de la publicación de este artículo.

Al igual que Cellebrite, AccessData anuncia FTK como una herramienta para identificar información sobre «cualquier dispositivo o sistema digital que produzca, transmita o almacene datos», incluido el historial de la web, correos electrónicos, mensajes instantáneos y redes sociales.

También cuenta con la capacidad de «descifrar archivos, descifrar contraseñas y crear un informe, todo con una sola solución».

En 2011, System Trust, una compañía de seguridad digital con sede en Nigeria, estableció una asociación de ventas a través de DRS, una compañía de ciberseguridad con sede en Sudáfrica, para distribuir la tecnología AccessData, informó el periódico Nigerian Vanguard en ese momento.

El presidente ejecutivo de System Trust, Philip Nwachukwu, le dijo al CPJ por teléfono que las fuerzas de seguridad nigerianas no estaban entre los clientes de su tecnología, pero que no estaba seguro de si AccessData tenía otras relaciones comerciales en el país.

También hizo hincapié en que los equipos forenses digitales deberían desplegarse éticamente. «No puedo ser actor estatal y sentir que tengo el poder, luego ir e invadir la privacidad de un individuo», dijo.

Varias llamadas del CPJ a las oficinas corporativas corporativas de AccessData en Estados Unidos. Fueron enviadas por un operador y luego sonaron sin respuesta. Las solicitudes de entrevista enviadas a dos direcciones de correo electrónico proporcionadas por teléfono por personas en sus oficinas de Londres y Frankfurt también quedaron sin respuesta.

Las reiteradas llamadas del CPJ a DRS a principios de octubre se enviaron al especialista en ciberseguridad Zach Venter. En una ocasión, Venter solicitó que el CPJ volviera a llamar después de 30 minutos. Los intentos posteriores de comunicarse con él por teléfono y los mensajes no tuvieron éxito.

Los dispositivos de Uthman Abubakar fueron devueltos poco después de su liberación en Maiduguri, pero pasaron casi siete semanas antes de que las 24 computadoras confiscadas durante la segunda redada fueran devueltas, dijo al CPJ Mannir Dan-Ali, editor en jefe de Daily Trust. El periódico no las volvió a utilizar, aseguró.

CPJ dispone de un kit sobre seguridad digital que puede brindarle información al respecto.

Jonathan Rozen ha trabajado en Sudáfrica, Mozambique y Canadá con el Instituto de Estudios de Seguridad, evaluando los procesos de construcción de paz de Mozambique. Rozen también fue corresponsal en la ONU de IPS-Inter Press Service y ha colaborado con Al-Jazeera y el Instituto Internacional de la Paz.

![Validate my RSS feed [Valid RSS]](https://validator.w3.org/feed/images/valid-rss-rogers.png)